Introduce

我们经常需要与用户的帐号系统打交道,而这其中最大的挑战就是如何保护用户的密码。经常会看到用户账户数据库频繁被黑,所以我们必须采取一些措施来保护用户密码,以免导致不必要的数据泄露。保护密码的最好办法是使用加盐密码哈希(Salted Password Hashing)。

哈希算法是一种单向函数。它把任意数量的数据转换为固定长度的“指纹”,而且这个过程无法逆转。它们有这样的特性:如果输入发生了一点改变,由此产生的哈希值会完全不同(参见上面的例子)。这个特性很适合用来存储密码。因为我们需要一种不可逆的算法来加密存储的密码,同时保证我们也能够验证用户登陆的密码是否正确。

在基于哈希加密的帐号系统中,用户注册和认证的大致流程如下。

- 用户创建自己的帐号。

- 密码经过哈希加密后存储在数据库中。密码一旦写入到磁盘,任何时候都不允许是明文形式。

- 当用户试图登录时,系统从数据库取出已经加密的密码,和经过哈希加密的用户输入的密码进行对比。

- 如果哈希值相同,用户将被授予访问权限。否则,告知用户他们输入的登陆凭据无效。

- 每当有人试图尝试登陆,就重复步骤 3 和 4。

在步骤 4 中,永远不要告诉用户输错的究竟是用户名还是密码。就像通用的提示那样,始终显示:“无效的用户名或密码。”就行了。这样可以防止攻击者在不知道密码的情况下枚举出有效的用户名。

应当注意的是,用来保护密码的哈希函数,和数据结构课学到的哈希函数是不同的。例如,实现哈希表的哈希函数设计目的是快速查找,而非安全性。只有加密哈希函数(Cryptographic Hash Function)才可以用来进行密码哈希加密。像 SHA256 、 SHA512 、 RIPEMD 和 WHIRLPOOL 都是加密哈希函数。

人们很容易认为,Web 开发人员所做的就是:只需通过执行加密哈希函数就可以让用户密码得以安全。然而并不是这样。有很多方法可以从简单的哈希值中快速恢复出明文的密码。有几种易于实施的技术,使这些“破解”的效率大为降低。网上有这种专门破解 MD5 的网站,只需提交一个哈希值,不到一秒钟就能得到破解的结果。显然,单纯的对密码进行哈希加密远远达不到我们的安全要求。下一节将讨论一些用来破解简单密码哈希常用的手段。

彩虹表(Rainbow Tables)

彩虹表是一种以空间换时间的技术。与查表法相似,只是它为了使查询表更小,牺牲了破解速度。因为彩虹表更小,所以在单位空间可以存储更多的哈希值,从而使攻击更有效。能够破解任何最多 8 位长度的 MD5 值的彩虹表已经出现。

加盐(Adding Salt)

hash("hello") = 2cf24dba5fb0a30e26e83b2ac5b9e29e1b161e5c1fa7425e73043362938b9824

hash("hello" + "QxLUF1bgIAdeQX") = 9e209040c863f84a31e719795b2577523954739fe5ed3b58a75cff2127075ed1

hash("hello" + "bv5PehSMfV11Cd") = d1d3ec2e6f20fd420d50e2642992841d8338a314b8ea157c9e18477aaef226ab

hash("hello" + "YYLmfY6IehjZMQ") = a49670c3c18b9e079b9cfaf51634f563dc8ae3070db2c4a8544305df1b60f007

查表法和彩虹表只有在所有密码都以完全相同的方式进行哈希加密才有效。如果两个用户有相同的密码,他们将有相同的密码哈希值。我们可以通过“随机化”哈希,当同一个密码哈希两次后,得到的哈希值是不一样的,从而避免了这种攻击。

我们可以通过在密码中加入一段随机字符串再进行哈希加密,这个被加的字符串称之为盐值。如上例所示,这使得相同的密码每次都被加密为完全不同的字符串。我们需要盐值来校验密码是否正确。通常和密码哈希值一同存储在帐号数据库中,或者作为哈希字符串的一部分。

盐值无需加密。由于随机化了哈希值,查表法、反向查表法和彩虹表都会失效。因为攻击者无法事先知道盐值,所以他们就没有办法预先计算查询表或彩虹表。如果每个用户的密码用不同的盐再进行哈希加密,那么反向查表法攻击也将不能奏效。

Key Derivation Functions

如果需要安全的存储密码就不能简单的使用 MD5、SHA1、SHA256 等算法,下面我们介绍一些常见的密码存储算法。

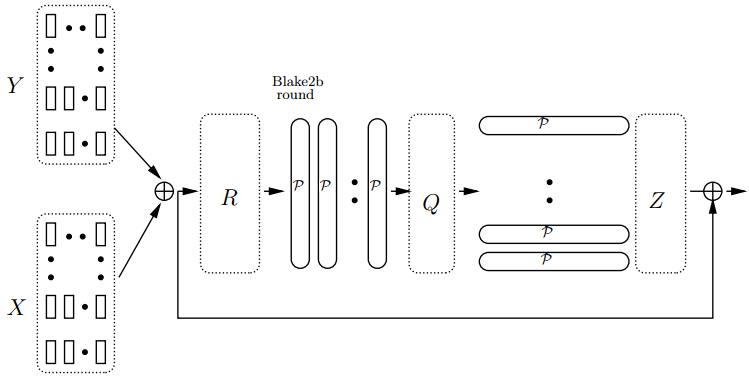

Argon2

https://www.password-hashing.net/ - Password Hashing Competition

https://github.com/p-h-c/phc-winner-argon2 [spec]

Argon2 是一种慢哈希函数,在 2015 年获得 Password Hashing Competition 冠军,利用大量内存计算抵御 GPU 和其他定制硬件的破解,提高哈希结果的安全性。

bcrypt

bcrypt是一个由Niels Provos以及David Mazières根据Blowfish加密算法所设计的密码散列函数,于1999年在USENIX中展示。实现中bcrypt会使用一个加盐的流程以防御彩虹表攻击,同时bcrypt还是适应性函数,它可以借由增加迭代之次数来抵御日益增进的电脑运算能力透过暴力法破解。

PBKDF2

LastPass

In November 2013, we proposed the following for storing your customers’ passwords safely:

- A process called PBKDF2 to mangle your real password into a storable representation.

- A hash called HMAC-SHA-256 as the hashing function inside PBKDF2.

- At least 10,000 iterations of the hash function for “stretching” (time-consumption) purposes.

Azure Active Directory

Password hash sync Cloud account passwords

Hash: Password Key Derivation Function 2 (PBKDF2), using HMACSHA256 @ 1000 iterations

From 《Azure Active Directory Data Security Considerations》

scrypt

在密码学中,scrypt(念作“ess crypt”)是Colin Percival于2009年所发明的密钥派生函数,当初设计用在他所创立的Tarsnap服务上。设计时考虑到大规模的客制硬件攻击而刻意设计需要大量内存运算。2016年,scrypt算法发布在RFC 7914。scrypt的简化版被用在数个密码货币的工作量证明(Proof-of-Work)上。

Unix crypt

Unix/Linux 中支持的类似于 bcrypt 的密码保存方法。

yescrypt

yescrypt - scalable KDF and password hashing scheme

yescrypt is a password-based key derivation function (KDF) and password hashing scheme. It builds upon Colin Percival's scrypt. This implementation is able to compute native yescrypt hashes as well as classic scrypt. For a related proof-of-work (PoW) scheme, see yespower instead.

Password crack

hashcat

h

https://github.com/hashcat/hashcat

hashcat is the world's fastest and most advanced password recovery utility, supporting five unique modes of attack for over 300 highly-optimized hashing algorithms. hashcat currently supports CPUs, GPUs, and other hardware accelerators on Linux, Windows, and macOS, and has facilities to help enable distributed password cracking.

Read more

h

h

h

Reference

- h

t t p s : / / n a k e d s e c u r i t y . s o p h o s . c o m / 2 0 1 5 / 0 6 / 1 6 / b a d - n e w s - l a s t p a s s - b r e a c h e d - g o o d - n e w s - y o u - s h o u l d - b e - o k / - h

t t p s : / / z h . w i k i p e d i a . o r g / w i k i / B c r y p t - h

t t p s : / / z h . w i k i p e d i a . o r g / w i k i / S c r y p t - h

t t p s : / / w w w . i n f o q . c n / a r t i c l e / h o w - t o - e n c r y p t - t h e - u s e r - p a s s w o r d - c o r r e c t l y - h

t - Argon2, Memory-hard Hash Functiont p s : / / z h u a n l a n . z h i h u . c o m / p / 8 0 4 9 0 9 8 0 - h

t - Password Hashing Competitiont p s : / / p a s s w o r d - h a s h i n g . n e t / - h

t - bcrypt support for passwords in /etc/shadowt p s : / / a c c e s s . r e d h a t . c o m / a r t i c l e s / 1 5 1 9 8 4 3 - h

t - Unix crypt using SHA-256 and SHA-512t p s : / / a k k a d i a . o r g / d r e p p e r / S H A - c r y p t . t x t - h

t - Open Sesame: The Password Hashing Competition and Argon2t p s : / / w w w . r e s e a r c h g a t e . n e t / p u b l i c a t i o n / 3 0 1 8 4 8 2 9 3 _ O p e n _ S e s a m e _ T h e _ P a s s w o r d _ H a s h i n g _ C o m p e t i t i o n _ a n d _ A r g o n 2 - h

t - Bcryptt p s : / / a s e c u r i t y s i t e . c o m / e n c r y p t i o n / b c r y p t